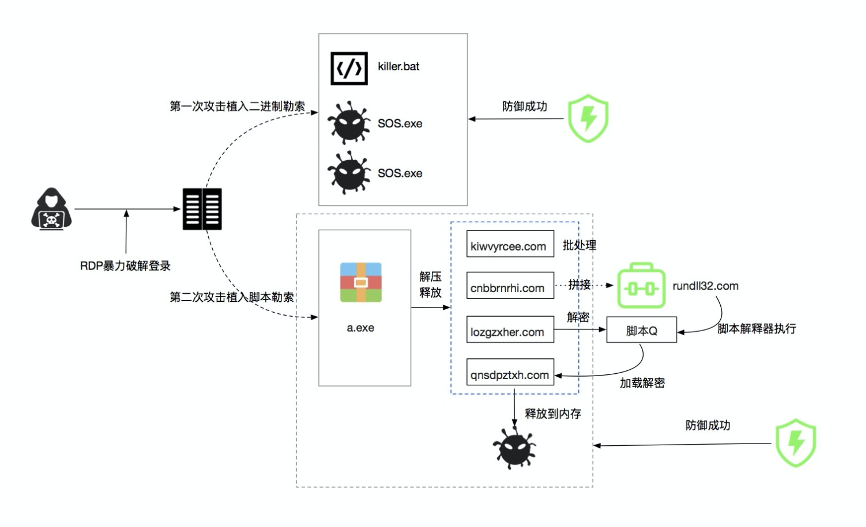

近日,阿里云云安全中心(主机防御)为云上客户成功防御了一起无文件勒索攻击事件。该勒索病毒是Globeimposter勒索病毒,在今年极为活跃。本次勒索攻击事件,黑客使用了AutoIt脚本解释器执行脚本投递病毒的方式来进行勒索,试图绕过云安全中心主机防御,但未成功。

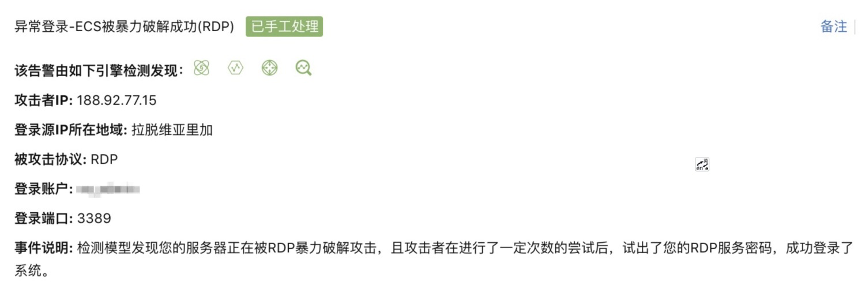

黑客首先通过RDP暴力破解登陆客户机器,获取机器的控制权限。

云安全中心监控到两个位于拉脱维亚里加的IP:188.92.77.15和188.92.79.123 成功登陆主机。

登陆成功后,黑客远程拷贝Killer.bat恶意脚本到主机并执行,该脚本主要功能是关闭安全软件、系统服务等。

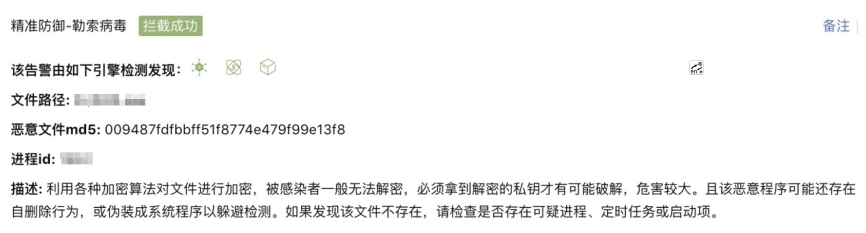

黑客开始第一次勒索攻击,植入文件名为SOS.exe的勒索病毒,运行之后被云安全中心主机防御成功拦截。

黑客发现对抗之后,开始使用load加载的免杀绕过方式,植入a.exe,这是一个使用7zip打包后的自解压exe程序,将其解压之后,释放了4个文件:cnbbrnrhi.com、kiwvyrcee.com、lozgzxher.com、qnsdpztxh.com。

其中kiwvyrcee.com是一个批处理文件:

Set byoraiood=Q

ping -n 1 wnmosszxn

<nul set /p ="MZ" > rundll32.com

type cnbbrnrhi.com >> rundll32.com

del cnbbrnrhi.com

certutil -decode lozgzxher.com Q

start /w rundll32.com Q

ping 127.0.0.1 -n 6

cnbbrnrhi.com添加"MZ"之后生成了rundll32.com,它其实是AutoIt.exe,是一个自动化的Windows界面交互的脚本语言解释器,由于本身属于合法程序,黑客可以把恶意代码藏在脚本文件中,从而灵活地执行恶意操作。

lozgzxher.com是一个开源的AutoIt解密脚本,将混淆加密后的勒索病毒qnsdpztxh.com加载到内存中解密执行。其代码执行流如下:

$in = FileOpen("qnsdpztxh.com", BitRotate(2147483648, -$GNWWRZY, "D"))

$FileData = FileRead($in)

$UncryptedData = _Crypt_DecryptData($FileData, $CryptedKey, 0)

qnsdpztxh.com解密后,发现其md5和SOS.exe勒索病毒一致,因此判断黑客尝试通过AutoIt脚本来投递二进制勒索病毒母体,还是未能绕过云安全中心主机防御。

黑客完整攻击流程如下图:

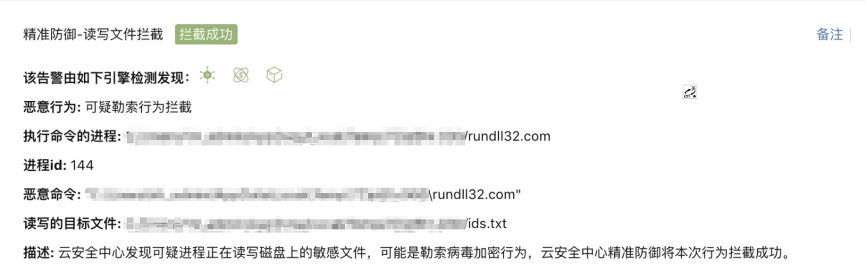

勒索病毒准备关闭数据库等服务,被主机防御成功拦截:

勒索病毒准备加密磁盘文件,被主机防御成功拦截:

应对措施

勒索病毒对企业来说是危害极大的安全风险之一,一旦核心数据或文件被加密,除了缴纳赎金,基本上无法解密。阿里云云安全中心(主机防御)已经实现逐层递进的纵深式防御:

-

首先借助云上全方位的威胁情报,云安全中心实现了对大量已知勒索病毒的实时防御,在企业主机资源被病毒感染的第一时间进行拦截,避免发生文件被病毒加密而进行勒索的情况;

-

其次,通过放置诱饵的方式,云安全中心实时捕捉可能的勒索病毒行为,尤其针对新型未知的勒索病毒,一旦识别到有异常加密行为发生,会立刻拦截同时通知用户进行排查,进行清理;

-

最后,在做好对勒索病毒防御的情况下,云安全中心还支持文件备份服务,能定期对指定文件进行备份,支持按时间按文件版本恢复,在极端情况发生而导致文件被加密时,能够通过文件恢复的方式找回,做到万无一失。

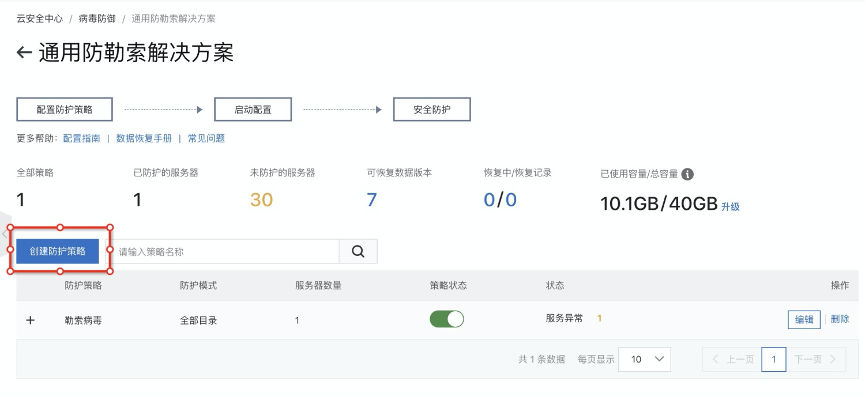

云安全中心用户只需要在控制台 主动防御 - 防勒索 中,开通“防勒索”功能:

云安全中心用户只需要在控制台 设置 - 主动防御 中,开启“防病毒”、“诱饵捕获”功能:

同时,有关如何应对勒索病毒,我们还建议云上客户做好以下三点,进一步降低被勒索病毒攻击的机会:

-

定期修复系统漏洞,避免被黑客利用;

-

不使用弱密码,对重要的系统开启双因子认证;

-

使用安全组,限制IP段访问,避免不必要的网络端口暴露在互联网,减小攻击面。

IP:

188.92.77.15

188.92.79.123

MD5:

009487fdfbbff51f8774e479f99e13f8

cdfc7b38f542f5df86fab120997355c5

勒索邮箱:

勒索文件后缀:

.Globeimposter-Alpha865qqz

文章评论