ESET安全研究人员深入分析了俄罗斯黑客组织APT28在过去几年中大量使用的工具之一Zebrocy。

这款名为Zebrocy的工具是攻击的第一阶段所用的恶意软件,由Delphi下载器,AutoIt下载器和Delphi后门组成。用于在多种攻击中充当后门Xagent的下载程序。

APT28也被称为FancyBear, Pawn Storm, Sednit, 或Strontium(看看这些命名差异太大了~!),自2007年左右开始活跃,专注于网络间谍活动,并且袭击了全球的多个政府,军队和国防组织目标。

Sofacy参与了2016年美国总统选举的背后攻击,而近期已将焦点转移到亚洲目标。

Sofacy第一阶段工具Seduploader和Zebrocy恶意软件,已用于袭击阿塞拜疆,波斯尼亚和黑塞哥维那,埃及,格鲁吉亚,伊朗,哈萨克斯坦,韩国,吉尔吉斯斯坦,沙特阿拉伯,塞尔维亚,瑞士,塔吉克斯坦,土耳其,土库曼斯坦,乌克兰,乌拉圭和津巴布韦。

恶意邮件附件

Zebrocy通常通过带有恶意附件的电子邮件传递,诱骗用户打开它们。这些附件是通过VBA宏,漏洞,利用程序或动态数据交换(DDE)传递有效负载的Microsoft Office文档,或包含带有图标和文档类文件名的可执行文件。

AutoIT脚本

一旦执行恶意附件,Zebrocy家族的第一阶段就会执行:一个Delphi下载器(在某些攻击中直接使用AutoIt脚本)。下载器通常使用文档或Windows库图标进行伪装,某些示例使用UPX打包。

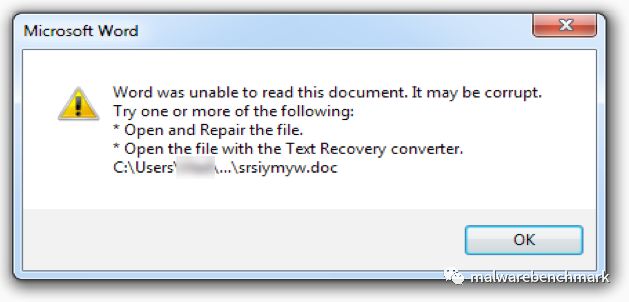

启动时,恶意软件会显示一个带有错误消息的启动窗口,以分散用户注意力。然而,在后台,恶意软件会在“%TEMP%”下放置一个文件并添加一个Windows注册表以实现驻留。

它还收集系统的信息,并通过HTTP POST请求将其发送到命令和控制(C&C)服务器。

如果目标被认为是感兴趣的,C&C会回复下一阶段的AutoIt下载程序,该程序充当侦察阶段的另一层。

该工具可以检测沙箱和虚拟环境,并检索系统信息,例如:已安装软件列表,Windows版本(32位或64位),进程列表,硬盘驱动器信息和屏幕截图以及有关计算机的各种详细信息,使用Windows Management Instrumentation(WMI)对象收集。

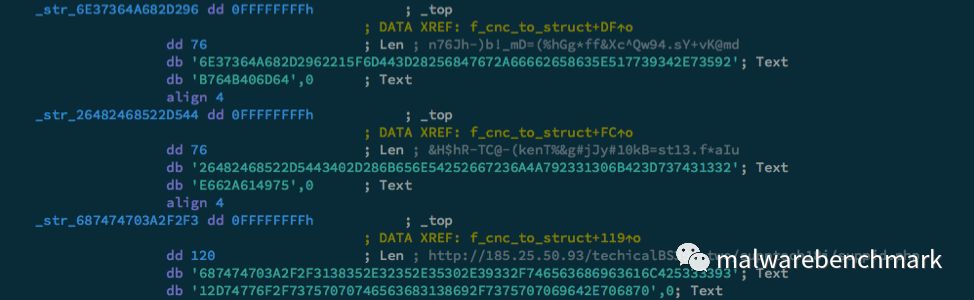

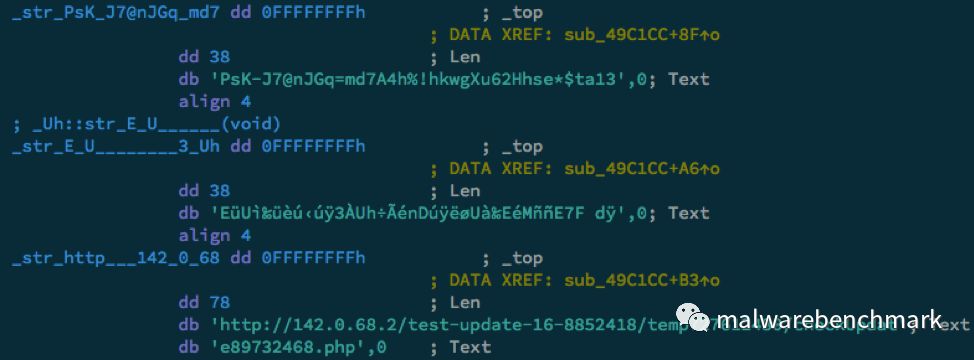

Delphi后门是Zebrocy组件链的最后一个阶段,它有一个内部版本号,和配置数据,例如:用于C&C通信的AES密钥,URL,恶意软件版本,持久性Windows注册表项/值,存储临时文件的路径以及要创建用于存储临时文件的隐藏目录的名称。

一旦设置,恶意软件通过Windows API函数SetTimer执行回调函数,允许攻击者处理功能和命令:截取桌面,捕获按键,列出驱动器/网络资源,读/写Windows注册表,复制/移动/删除文件系统对象,执行文件或创建计划任务。

后门支持大约30条命令,每个命令都有所不同。出于通信目的,恶意软件将这些功能的报告存储在临时文件中,然后将文件内容发送到C&C。

Zebrocy可能存在另一个用Delphi编写的恶意软件组件的变种,Sofcot,也被称为Downdelph。研究人员指出,该工具最后在2015年9月出现,在Zebrocy出现前两个月,两个恶意软件家族也使用类似的部署方法。

ESET:“我们已经发现过去两年中大量Zebrocy被使用。我们对自2017年以来定期出现的许多新变种的分析清楚地表明,Zebrocy正由其作者积极维护和改进。我们可以将其视为Sednit工具库中稳定,成熟的工具之一,该工具值得密切关注。“

文章评论