漏洞描述

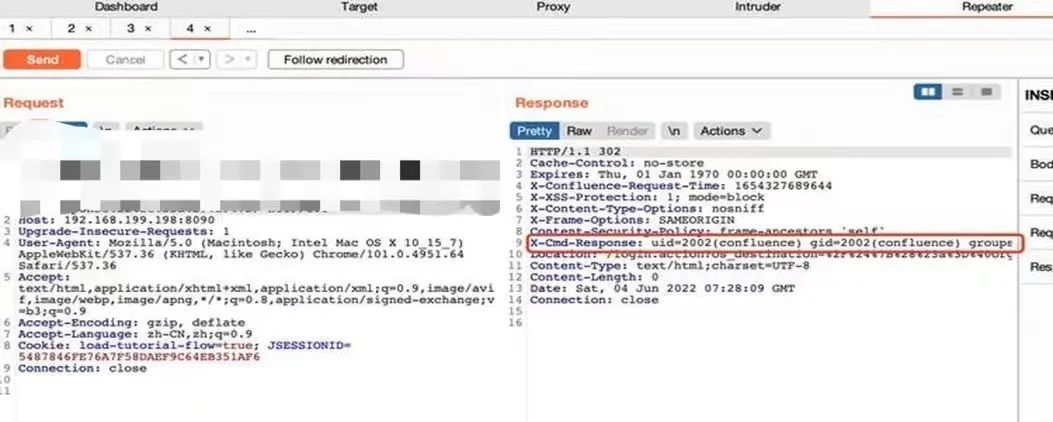

近日,亚信安全CERT监测到Confluence远程代码执行漏洞(CVE-2022-26134)的在野利用。该漏洞影响Confluence Server和Confluence Data Center,经过身份认证(某些场景无需身份认证)的攻击者,可利用该漏洞进行OGNL注入,在远程服务器上执行任意代码,进而控制服务器。经亚信安全CERT技术研判,该漏洞范围较大且目前在野利用,目前官方已发布漏洞补丁,建议使用Atlassian Confluence的用户尽快自查并修复漏洞。

Atlassian Confluence Server是一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi,其客户遍布全球,目前有超过75,000家客户使用该产品。

漏洞编号及评分

CVE-2022-26134(CVSS V3:9.8 )

漏洞状态

|

漏洞细节 |

漏洞PoC |

漏洞EXP |

在野利用 |

|

已公开 |

已公开 |

已公开 |

存在 |

亚信安全产品解决方案

亚信安全信桅深度威胁发现设备(TDA)已经支持对上述提及漏洞的检测:

|

产品 |

版本号 |

规则包版本 |

|

TDA |

6.0 |

1.0.0.114 |

|

7.0 |

1.0.0.116 |

漏洞复现

受影响的版本

✓Atlassian Confluence Server and Data Center < 7.4.17

✓Atlassian Confluence Server and Data Center < 7.13.7

✓Atlassian Confluence Server and Data Center < 7.14.3

✓Atlassian Confluence Server and Data Center < 7.15.2

✓Atlassian Confluence Server and Data Center < 7.16.4

✓Atlassian Confluence Server and Data Center < 7.17.4

✓Atlassian Confluence Server and Data Center < 7.18.1

修复建议

官方补丁

?Atlassian Confluence Server and Data Center 7.4.17

?Atlassian Confluence Server and Data Center 7.13.7

?Atlassian Confluence Server and Data Center 7.14.3

?Atlassian Confluence Server and Data Center 7.15.2

?Atlassian Confluence Server and Data Center 7.16.4

?Atlassian Confluence Server and Data Center 7.17.4

?Atlassian Confluence Server and Data Center 7.18.1

下载地址:

https://www.atlassian.com/software/confluence/download-archives

临时修复方案

-

WAF设置阻止包含 ${ 的URL的规则

-

限制从互联网直接访问Confluence Server和Data Center实例

官方缓解措施

参考链接

-

https://www.volexity.com/blog/2022/06/02/zero-day-exploitation-of-atlassian-confluence/

-

https://www.volexity.com/blog/2022/06/02/zero-day-exploitation-of-atlassian-confluence/

了解亚信安全,请点击“阅读原文”

文章评论