▲点击上方 雷锋网 关注

世界上哪些黑客团伙路子最野?

文 | 李勤

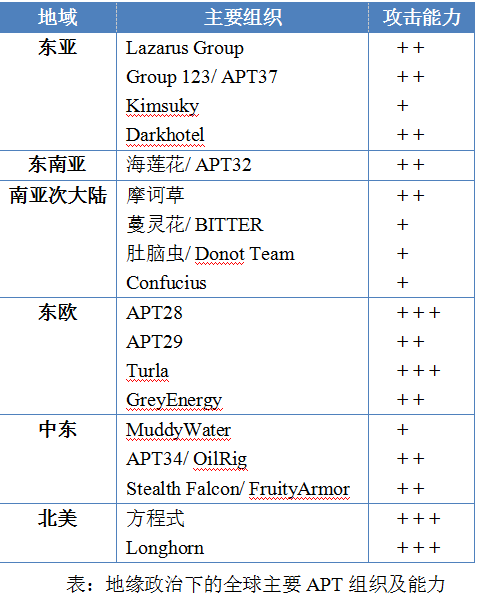

这里有一份世界著名黑客团伙“势力地图”,这些黑客团伙不是即兴作案,相反,他们非常有耐心地针对一个特定目标,以各种匪夷所思地手段入侵,有时他们默默地潜伏着,收集关于目标对象的一切,只待需要发动时“引爆炸弹”。

问题是,被攻击的对象也不是什么“软柿子”,它们可能是重要的政治、军事、金融机构,甚至还有不弱的防守力量。那么,这么“暗黑”的黑客组织到底有哪些?和雷锋网一起来看看,今年这些APT(高级可持续攻击)黑客组织的“榜单”。

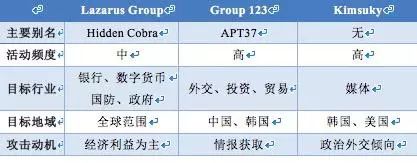

围绕东亚一直是全球 APT 威胁活动最为活跃的地域之一,最早在 2011 年曝光的 Lazarus Group 是历史上少数几个最为活跃的 APT 组织之一。

Lazarus Group,据公开披露被认为是朝鲜 Bureau 121 背景下的APT组织,历史曾攻击索尼娱乐,全球多家银行SWIFT系统以及和Wannacry勒索病毒有关。2018 年 9 月,美国 DoJ 和 FBI 联合公开指控朝鲜黑客PARK JIN HYOK及Chosun Expo机构与上述攻击事件有关,并指出其背后为朝鲜政府。

近年来针对 Lazarus 活动的披露有所减少,其攻击目标主要为金融和加密货币相关,推测其动机更倾向于获得经济利益。

Lazarus组织在近半年的主要攻击活动,如图所示:

Lazarus使用的攻击工具如下:

除了 Lazarus,在近两年来,另外两个朝鲜语系的 APT 团伙表现出了异常的活跃,分别是 Group 123 和Kimsuky 。近年来,朝鲜半岛的政治局势日益趋向于缓和的局势,朝鲜政府也积极就朝核问题、朝韩双方关系与美国、韩国展开对话,但缓和的政治外交局势下,并不能掩盖东亚区域依然频繁的网络情报活动。

结合两个组织历史攻击活动,我们推测 Kimsuky 更关注于朝鲜半岛的政治外交问题,并通常结合相关热点事件用于诱饵文档内容;而 Group 123则针对更广泛的网络情报获取。

Group 123和Kimsuky通常都利用向目标投递鱼叉邮件和诱饵文档,包括Office文档和HWP文档,诱导目标人员触发恶意宏代码或漏洞文档来建立攻击立足点。其也通过渗透韩国网站作为载荷分发和控制回传通道。

Group 123 还偏好使用云服务作为其窃取目标主机信息和资料的重要途径,其常用的ROKRAT后门就是基于云服务的实现,利用包括 Dropbox,Yandex,pCloud等云服务。

海莲花组织是东南亚地区最为活跃的 APT 组织。

海莲花组织最初主要以中国政府、科研院所、海事机构等行业领域实施攻击,这也与当时的南海局势有关。但在近年来的攻击活动中,其目标地域延伸至柬埔寨、菲律宾、越南等东南亚其他国家,而其针对中国境内的 APT 攻击中,也出现了针对境内高校和金融投资机构的攻击活动。

海莲花组织是一个快速变化的 APT 组织,其擅长与将定制化的公开攻击工具和技术和自定制恶意代码相结合,例如 Cobalt Strike 和 fingerprintjs2 是其常用的攻击武器之一。

海莲花组织经过多年的发展,形成了非常成熟的攻击战术技术特征,并擅长于利用多层 shellcode 和脚本化语言混淆其攻击载荷来逃避终端威胁检测,往往能够达到比较好的攻击效果。

我们总结了海莲花组织的常用 TTP 以便于更好的跟踪其技术特点的变化。

[ 海莲花近半年攻击目标]

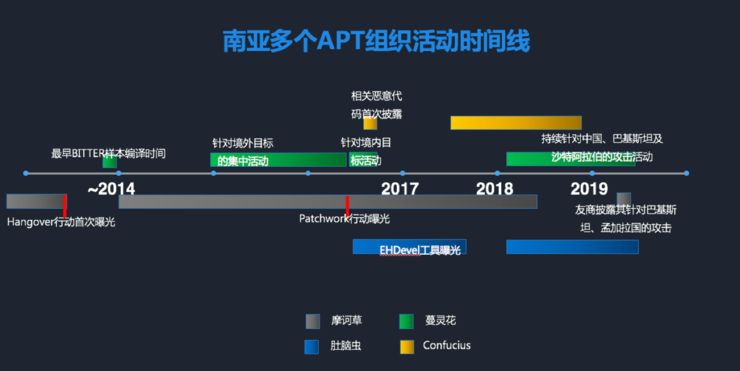

南亚次大陆是另一个 APT 组织活动的热点区域,从 2013 年 5 月 Norman 安全公司披露 Hangover 行动(即摩诃草组织)以来,出现了多个不同命名的APT组织在该地域持续性的活跃,并且延伸出错综复杂的关联性,包括摩诃草、蔓灵花、肚脑虫、Confucius,以及其他命名的攻击活动和攻击工具,包括Sidewinder、Urpage、Bahamut、WindShift。

造成归属问题的主要因素是上述APT活动大多使用非特定的攻击载荷和工具,脚本化和多种语言开发的载荷往往干扰着归属分析判断,包括使用.Net、Delphi、AutoIt、Python等。但从历史攻击活动来看,其也出现了一些共性:

同时具备攻击PC和智能手机平台能力;

巴基斯坦是主要的攻击目标,部分组织也会攻击中国境内;

政府、军事目标是其攻击的主要目标,并且投放的诱饵文档大多也围绕该类热点新闻,如克什米尔问题;

以下是结合历史公开报告的披露时间制作的相关 APT 组织的活跃时间线,推测这些 APT 组织可能从 2015-2016 甚至更早出现了分化,并且趋向于形成多个规模不大的小型攻击团伙的趋势。

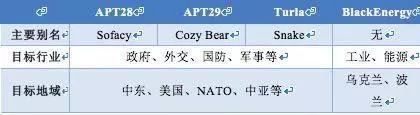

APT28、APT29、Turla作为东欧地区最为知名的 APT 组织一直广泛活跃。

美国 DHS 曾在 2016 年 12 月对 APT28、APT29 组织在同年针对DNC的攻击事件以及干扰美国大选活动发布了相关调查报告,并将其恶意攻击活动称为 GRIZZLY STEPPE,并直指俄罗斯情报部门。

来自伦敦国王学院的安全研究人员在SAS 2017年会议上介绍了Turla APT组织的前身是90年代著名网络间谍组织 Moonlight Maze 。

国外安全厂商ESET在2018年披露了BlackEnergy的继任者,命名为GreyEnergy[17],一个专注于工业系统的APT组织。

从2019年上半年的公开披露情况来看,除了APT28以外,其他三个组织的公开披露活动有所减少。而APT28 组织的主要活动似乎更多旨在干扰其目标国家的选举活动。

安全厂商披露在 3 月捕获的一份在野诱饵文档,其使用的内容以乌克兰总统竞选人Volodymyr Zelenskiy和乌俄问题为诱导,其正值乌克兰总统竞选时机。

国外安全厂商也披露从 2018 年中以来,APT28 组织针对欧洲的网络间谍活动大幅增加,以及针对欧洲民主机构的攻击,其也可能与 2019 年的欧盟议会选举有关。

从战术和技术角度来看,似乎从 2018 年起 APT28 更倾向于使用多种语言开发的 Zebrocy 攻击组件并用于鱼叉攻击后的第一阶段的载荷植入。其模块可能由 Delphi,C#,Python,AutoIt甚至 Go。卡巴在最新的研究报告中将其作为独立的组织进行追踪。而在 ESET 对 Turla 最新的研究报告中,其更倾向于基于定制化的开源项目(如Posh-SecMod)和脚本,并加载其过去的自定义武器库。

我们并不认为这些改变是其攻击能力削弱的体现,在 2018 年曝光的 VPNFilter 事件和 Lojax rootkit 都被怀疑与东欧 APT 组织有关。我们推测攻击组织做出积极的改变旨在提高攻击的效率和效果,并着力于混淆和隐藏攻击活动的来源,以及对抗目标网络的防御机制。

中东地区,其拥有全球最为复杂的政治、外交和军事局势,多年以来,充斥着战乱、恐怖主义、军事行动以及频繁的网络间谍活动和情报活动。在此背景下,网络攻击活动往往作为刺探对手情报,监控人员舆论,配合间谍活动和情报活动甚至制造虚假言论和虚假新闻的最有效方式之一。而在中东地区,公开披露最多的属据称为伊朗政府背景的相关网络攻击活动,这也源于伊朗与以美国为首的西方国家的政治和外交关系相左的原因。

我们在这里列举了近半年来中东地区发生的一些重点事件:

多家安全厂商披露大规模的DNS劫持活动,并称疑似与伊朗有关[26 27 28];

卡巴多次披露FruityArmor(又称Stealth Falcon)使用的多个Windows提权0day漏洞(CVE-2019-0797、CVE-2018-8453、CVE-2018-8611、CVE-2018-8589);

据称是伊朗背景的多个APT组织发生内部资料和网络武器泄露;

美、伊的外交形式急剧恶化,伊朗政府从情报活动、军事活动等多方面采取更加强硬的姿态,包括破坏CIA在其情报网络、击落无人机等,美国回应将对其采取网络军事行动。

我们在这里结合上半年泄露的据称是伊朗黑客组织的资料和网络武器对其近年来主要活跃的APT组织进行总结。

今年上半年发生了多起针对中东地区 APT 组织的相关资料泄露和拍卖事件,通过泄露资料,再一次帮助我们将虚拟的 APT 组织与现实世界的人员、机构及国家联系到一起。

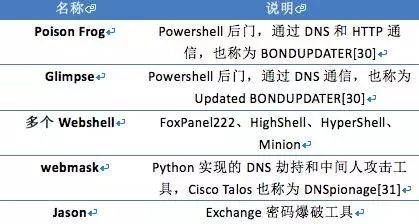

APT34,又称 OilRig ,一个最早从 2014 年起就开始活跃的 APT 组织,其被公开披露声称与伊朗情报与国家安全部(Iranian Ministry of Intelligence)有关。在过去,其主要活跃地

区为中东,并针对如金融,政府,能源,化学和电信等多个行业实施攻击。

泄露的网络武器库:

另一个被公开认为和伊朗有关的 APT 组织 MuddyWater,最早由 Palo Alto Networks Unit 42 于 2017 年11月发现并命名,并迅速成为中东地区非常活跃的APT组织之一,其主要使用 Powershell 后门 POWERSTATS,以及名为 MuddyC3 的控制后台。

有黑客成员公开声称 MuddyWater 和另一个APT组织 APT33 关联到同一个名为 Nima Nikjoo 的人员,并将其相关资料进行拍卖。

结合公开披露资料,作为网络空间能力的强国,历史曝光的震网事件,方程式组织都被认为与北美情报机构有关。

从 2013 年以来,相关情报机构的多次泄密事件展示了其完备的网络空间攻击体系和自动化攻击武器,并暴露了其将中国作为其实施全球网络间谍活动的重要目标之一的相关证据。

在 2018 和 2019 年的美国国防部网络战略情报报告中,都将中国和俄罗斯作为其重要的战略对手。

在 2018 和 2019 年的美国国防部网络战略情报报告中,都将中国和俄罗斯作为其重要的战略对手。

在 2018 年的网络空间战略摘要中提到了“Defend forward”概念,旨在从源头上破坏或制止恶意网络空间活动,并且同年美国政府取消了第 20 号总统政策指令,取消了针对美国对手的进攻性网络攻击批准程序的一些限制。这些都表明美国作为超级网络强国正在积极进入网络空间的备战状态。而在近期纽约时报也报道了美国正在加强针对俄罗斯电网的网络入侵,展示了其在网络空间攻防中采取了更加主动积极的姿态。

从历史泄露的方程式资料分析,其具备的网络攻击能力是全方位的,下图是根据泄露 NSA 资料和公开情报整理的其网络武器及攻击技术所覆盖的领域和目标。

雷锋网注:以上主要内容摘编自《全球高级持续性威胁(APT)活动2019年中报告》,报告出具方:奇安信威胁情报中心。

推荐阅读

▎美司法部要求法官拒绝受理华为诉讼;百度回应抄袭天猫精灵;三星涉虚假宣传被起诉

▎支付宝刷脸支付将上线美颜功能;特朗普:推特离了我啥也不是;三星承认折叠屏手机是赶鸭子上架

文章评论